一位安全研究人员在 Twitter 上发布了一个远程代码执行的零日漏洞,该漏洞可在当前版本的 Google Chrome 和 Microsoft Edge 上运行。

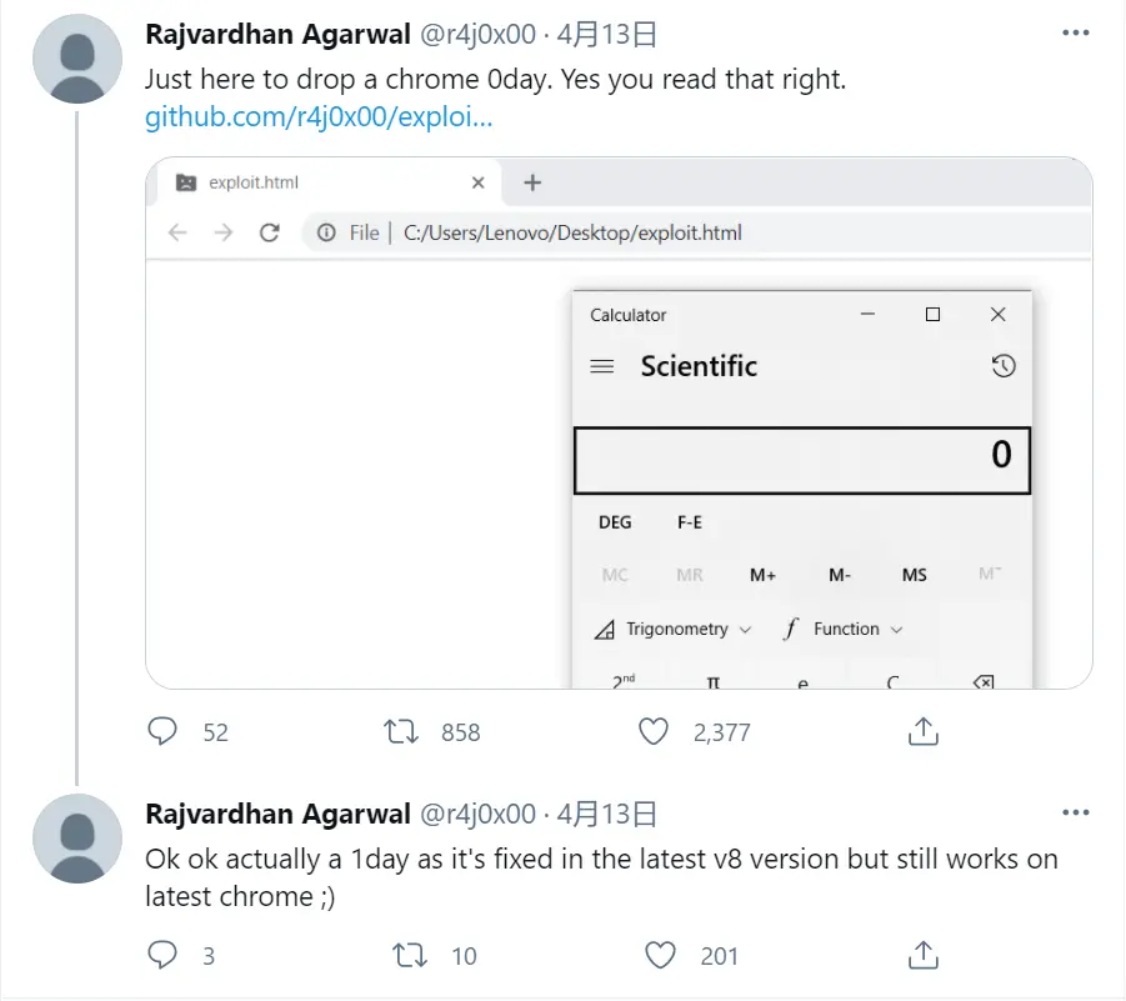

安全研究员 Rajvardhan Agarwal 针对基于 Chromium 的浏览器中 V8 JavaScript 引擎的远程代码执行漏洞发布了一个有效的概念验证(PoC)。当浏览器加载 PoC HTML 文件及其相应的 JavaScript 文件时,Agarwal 成功利用此漏洞启动 Windows 计算器程序。虽然 Agarwal 表示,该漏洞已在最新版本的 V8 JavaScript 引擎中得到修复,但目前还不清楚 Google Chrome 何时会推出相关修复版本。

不过,该漏洞无法逃脱浏览器的沙盒(浏览器的安全边界,可防止远程代码执行漏洞在主机上启动程序)。如果要利用该漏洞,还需要同时利用另一个可使该漏洞逃离浏览器沙盒的漏洞。此外,该漏洞被认为是 Dataflow Security 的 Bruno Keith 和 Niklas Baumstark 在 Pwn2Own 2021 上使用的同一个漏洞,当时使用的浏览器是 Google Chrome 和 Microsoft Edge。

Chrome 90 即将发布,该版本或许会包含针对该零日漏洞的修复程序。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。