在本周的一个在线发布的研究中,一位匿名安全研究人员声称他们发现 Brave 的 Tor 模式正在将对 .onion 域的查询发送到公共 Internet DNS 解析器而不是 Tor 节点,这将暴露用户访问的 onion URL。

Brave 是基于 Chromium 的浏览器,以重视隐私著称,并于 2018 年 6 月添加用于匿名浏览 Web 的内置 Tor 浏览器模式。位于 Tor 上的网站使用 onion URL 地址,因此用户只能通过 Tor 网络访问。例如,DuckDuckGo 的 Tor 地址为 https://3g2upl4pq6kufc4m.onion/,纽约时报的地址为 https://www.nytimes3xbfgragh.onion/。

在使用 Brave 的 Tor 模式时,它本应将所有请求转发到 Tor 代理,并且不向任何非 Tor 网络设备发送任何信息。但是,Brave 的 “Private window with Tor” 模式会导致用户访问的任何 Tor onion URL 也被作为标准 DNS 查询发送到计算机的已配置 DNS 服务器。该问题是由 Brave 的 CNAME 伪装广告阻止功能引起的,该功能用于阻止使用 CNAME DNS 记录模仿第一方脚本的第三方跟踪脚本。

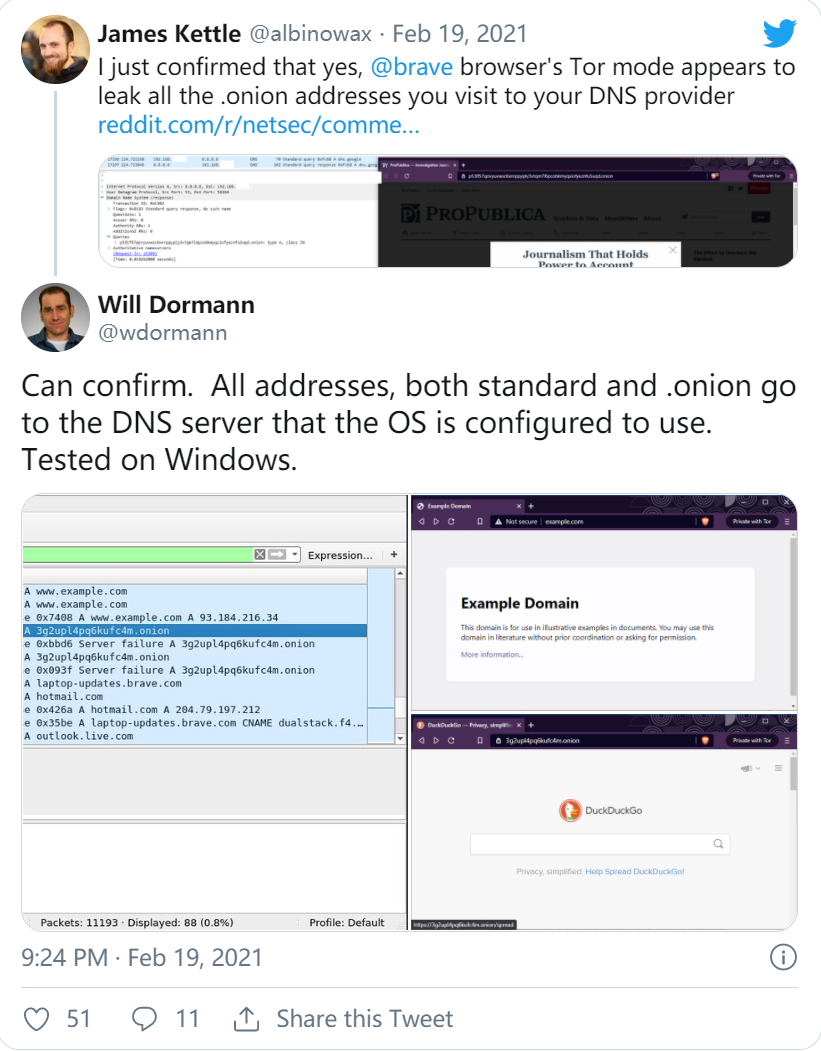

该问题发现之初还受到争议,但随后另外几位著名的安全研究人员也再现了该问题,包括 PortSwigger Web Security 研究总监 James Kettle 和 CERT/CC 团队的漏洞分析师 Will Dormann。

目前该问题已经修复。在问题暴露后,Brave Browser 开发人员 Yan Zhu 表示该问题实际上已在两周以前的 Nightly 版本中修复,并计划于下个稳定版中推出。之后不久,Brave 浏览器就发布了 1.20.108 版本更新。