6 月 26 日消息,知名文件压缩软件 WinRAR 被发现存在一个严重的安全漏洞,该漏洞由独立研究人员“whs3-detonator”发现,并通过 Trend Micro 的零日计划(Zero Day Initiative)曝光。该漏洞被编号为 CVE-2025-6218,是一种目录遍历漏洞,攻击者可利用该漏洞操纵文件压缩工具在处理压缩文件中的目录路径时的行为,通过创建和传播恶意压缩文件,远程执行任意代码。

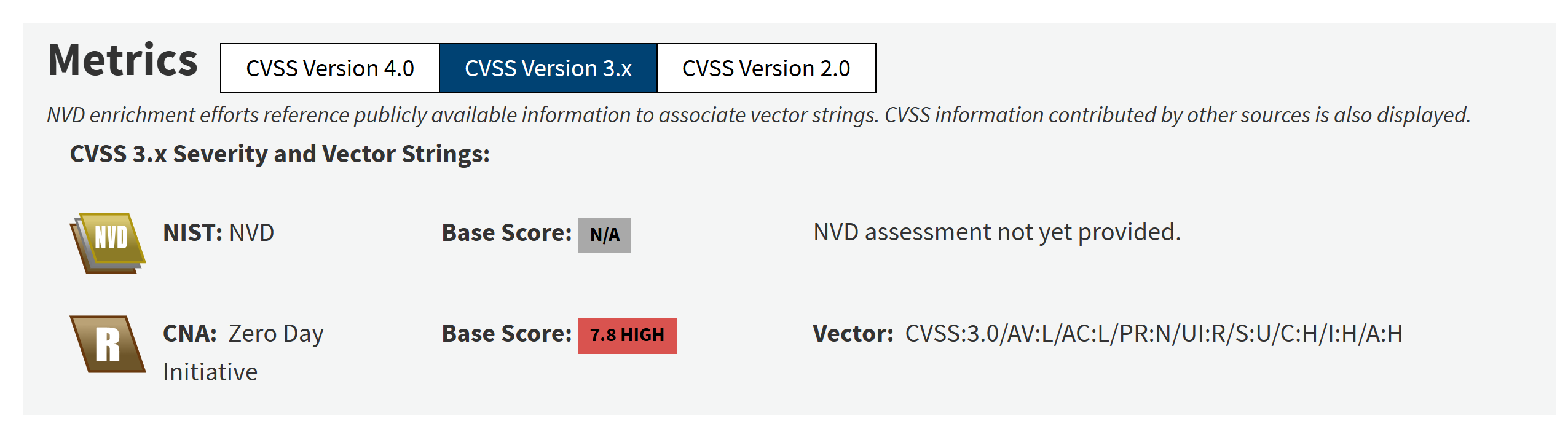

虽然该漏洞的攻击方式需要用户与恶意文件进行交互,但攻击者可以通过操纵 WinRAR 在解压过程中的文件路径,诱使软件将文件放置在目标文件夹之外,从而可能获取对受限系统目录的访问权限。根据通用漏洞评分系统(CVSS)的评估,该漏洞获得了 7.8/10 的高分,表明其对数据保密性构成高风险,可能暴露敏感数据、篡改系统文件,甚至使系统完全无法使用。

WinRAR 的开发公司 RARLAB 已在其最新测试版中修复了这一漏洞。根据补丁说明,WinRAR v7.11 及更早版本,以及 Windows 版本的 RAR、UnRAR、便携版 UnRAR 源代码和 UnRAR.dll 均受影响,而 Unix 版本的 RAR、UnRAR、便携版 UnRAR 源代码、UnRAR 库以及 RAR for Android 则不受影响。该公司强烈建议用户手动更新至最新版本 WinRAR 7.12 Beta 1,以防御 CVE-2025-6218 漏洞。

WinRAR 拥有超过 5 亿的庞大用户群体,其漏洞经常成为各类威胁行为者攻击和利用的目标。今年 4 月,曾有报道指出 WinRAR 存在一个问题,允许软件在没有 Windows“网络标记”(Mark of the Web,MotW)安全弹窗的情况下运行。该弹窗通常用于警告用户不要运行从互联网下载的不可信软件。幸运的是,该问题已在 WinRAR v7.11 中得到修复。

免费/开源替代软件

1. 7-Zip

优点:完全免费、开源;支持多种压缩格式(如 ZIP、RAR、7z、TAR、GZ、ISO 等);压缩率高(7z 格式)。

平台:Windows(有非官方版本支持 Linux/macOS)

官网:https://www.7-zip.org/

趋势科技近日收到来自安全研究员 whs3-detonator 的私密报告,指出知名压缩管理器 WinRAR(版本 7.11 及更早)中存在一个严重安全漏洞:CVE-2025-6218。该漏洞允许攻击者通过构造恶意压缩文件,在受害者打开压缩包时远程执行任意代码。

漏洞评分为 CVSS 7.8(高危),类型为 远程代码执行(RCE),漏洞的核心问题在于 WinRAR 存在目录遍历缺陷,攻击者可利用该缺陷绕过路径限制,将恶意文件写入系统中的任意位置,从而触发后续攻击。

攻击方式解析

攻击者制作一个特制的恶意压缩文件,并将其上传至互联网上(如伪装成诱人的破解软件、文档资源等);

用户下载该文件,并使用 WinRAR 打开;

在不知情的情况下,WinRAR 执行攻击者植入的路径遍历代码,触发漏洞;

随后连接到 C2(命令与控制)服务器,下载并运行恶意负载,如木马、勒索软件等。

该漏洞的利用虽需用户交互(打开压缩包),但由于 WinRAR 在全球广泛使用,且攻击手法极易伪装,危险性极高。

官方回应与修复进展

WinRAR 官方目前已发布 7.12 Beta 1 版本,修复了此漏洞,但正式版尚未更新。建议所有使用 WinRAR 的用户,特别是企业内部大量部署的系统,立即升级至该测试版以规避风险。

技术细节简要说明

漏洞编号:CVE-2025-6218

漏洞类型:目录遍历 + 远程代码执行(RCE)

影响版本:WinRAR 7.11 及之前版本

未受影响版本:WinRAR for Unix、UnRAR CLI、UnRAR library、RAR for Android 等

根本原因:WinRAR 在处理存档时未正确限制路径,攻击者可伪造跨目录路径,实现文件写入系统任意位置。

该漏洞可被其他攻击链利用,如与钓鱼邮件、诱导下载等结合,进一步扩大战果,构成完整的攻击流程。

对个人与企业用户的影响

个人用户:可能因打开来自网络的压缩包,导致恶意程序在后台静默运行,窃取敏感信息或植入恶意程序;

企业用户:攻击者可通过该漏洞切入企业内网,进而植入后门、部署勒索软件或窃取业务数据,造成严重经济和信息损失。

应对建议

立即升级:建议所有用户尽快更新至 WinRAR 7.12 Beta 1 或等待官方正式版修复后立即更新;

安全意识培训:企业应加强内部员工对恶意压缩文件的识别能力,避免随意打开不明文件;

限制权限:限制压缩软件对系统关键路径的写入权限;

网络防护:配置终端安全防护软件,防止恶意文件执行和 C2 通信行为。