根据报道,一种名为 Agent Smith 的新型 Android 恶意软件已经感染了 2500 万部手机,其目的是推送广告或劫持有效的广告事件。

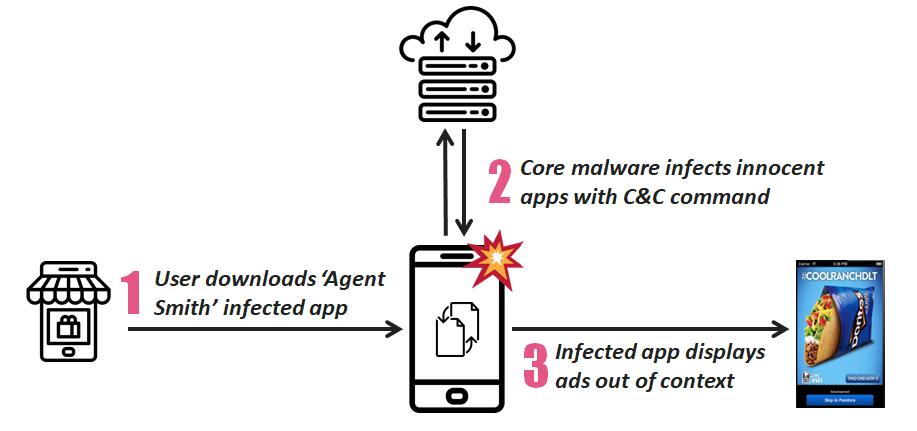

受害者被引诱从第三方应用商店下载伪装成照片应用程序、色情相关应用程序或游戏等病毒程序,一旦下载完毕,这些程序就会下载 Agent Smith。

该恶意软件通常伪装成 Google Updater、Google Update for U 或 com.google.vending 等实用工具 ,并对用户隐藏其图标。

接下来,恶意软件检查目标手机上的应用程序,然后获取带有恶意广告模块的“补丁”识别 APK 的更新。为了完成更新安装过程,恶意软件利用 Janus 漏洞,该漏洞可以让其绕过 Android 的 APK 完整性检查。Janus 是一个可追溯到 2017 年的 Android 漏洞。

Check Point 估计,每个受害者手机上可能有多达 112 个应用程序被那些显示广告的应用程序所取代。

他们写道:“一旦完成了杀毒链,Agent Smith 就会利用用户应用程序来显示广告,表面上只是用来推销广告,但是它的运营商可能会利用它来做更坏的事情,比如窃取银行凭证”。

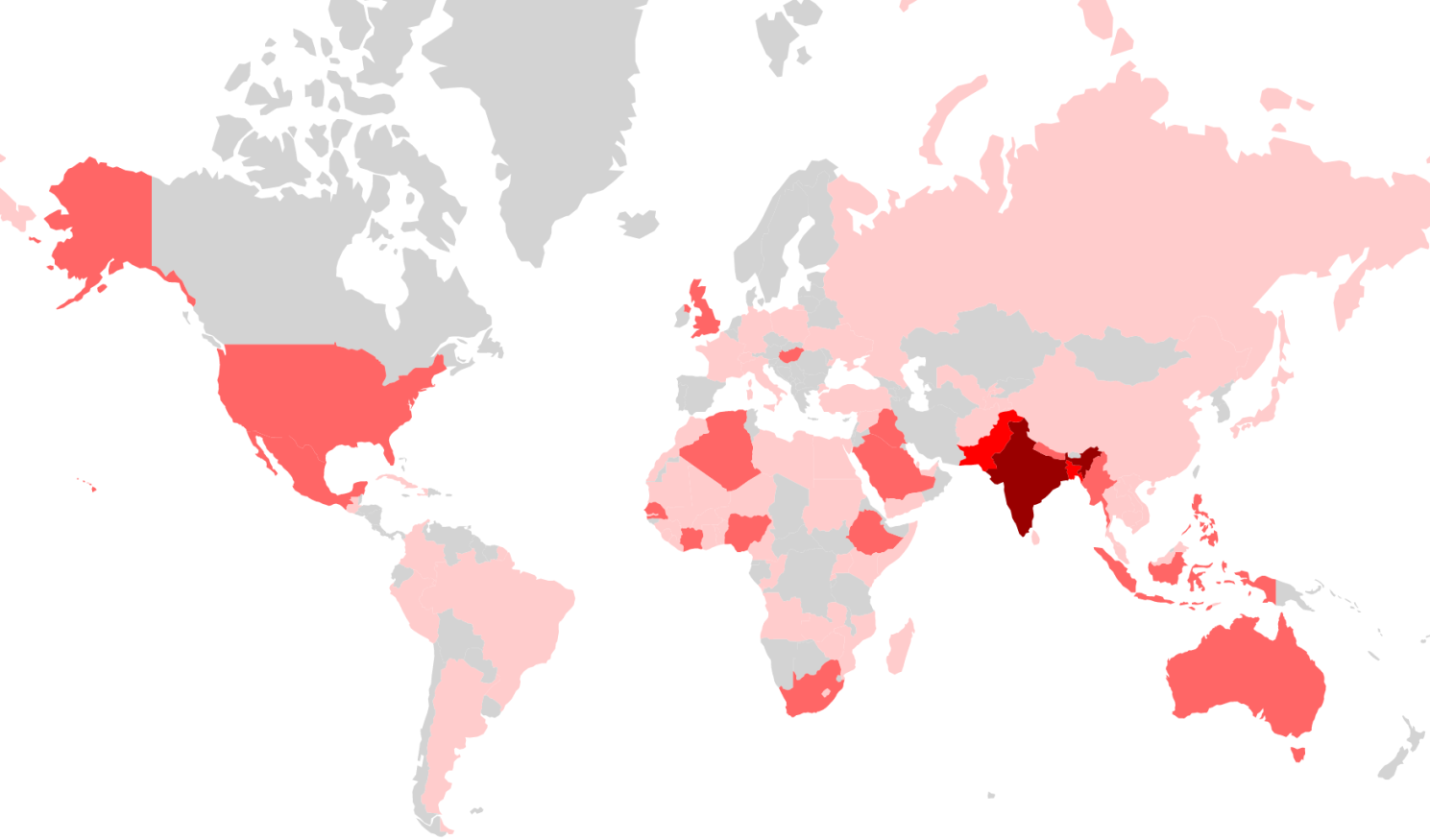

Check Point 说,Agent Smith 潜伏在第三方应用商店,如 9 App,主要为印度用户,阿拉伯人和印度尼西亚用户服务。受感染数量最多的是印度(超过1 500万),其次是孟加拉国(超过250万)和巴基斯坦(近170万),印度尼西亚以 57 万个受感染的设备名列第四。但是还发现,在沙特阿拉伯(245 K)、澳大利亚(141 K)、英国(137 K)和美国(303 K)的设备上也出现了感染。

该恶意软件并不局限于只感染一个应用程序,它将取代其目标列表中的任何和全部,受感染的设备将逐渐得被重新检查,并提供最新的恶意补丁。恶意软件中被编码的目标 Android 应用程序列表包括以下内容:

• com.whatsapp

• com.lenovo.anyshare.gps

• com.mxtech.videoplayer.ad

• com.jio.jioplay.tv

• com.jio.media.jiobeats

• com.jiochat.jiochatapp

• com.jio.join

• com.good.gamecollection

• com.Opera.mini.native

• in.startv.hotstar

• com.meitu.beautyplusme

• com.domobile.applock

• com.touchtype.swiftkey

• com.flipkart.android

• cn.xender

• com.eterno

• com.truecaller研究人员分析说:“我们将 Agent Smith 运动与位于广州的一家中国互联网公司联系起来,该公司的前端合法业务是帮助中国 Android 开发者在海外平台上发布和推广他们的应用程序”。

Check Point 报告说,Agent Smith 在 Android 5.0 版(40%)和 6.0 版(34%)的手机中最为普遍,9% 的受感染手机的是 8.0 版。谷歌最新版本的 Android 操作系统是 Pie,版本为 9.0。

研究人员认为:

Agent Smith 提醒我们,仅靠系统开发人员的努力还不足以建立一个安全的 Android 生态系统,它需要系统开发人员、设备制造商、应用程序开发人员和用户的关注和行动,以便及时修补、分发、采用和安装漏洞修补程序。